Quantencomputer stellen keine existenzielle Bedrohung für Bitcoin dar (Teil 2)

Quantencomputer – eine existenzielle Bedrohung für Bitcoin?

Den ersten Teil dieses Artikels können Sie hier finden.

Dieser Inhalt dient nur zu Informationszwecken. Sie sollten diese Informationen oder anderes Material nicht als Investitions-, Finanz- oder sonstige Beratung auslegen. Nichts in diesem Dokument stellt eine Aufforderung, Empfehlung oder Befürwortung zum Kauf von Bitcoin dar.

Lösungen für die Angriffsvektoren 1a und b

Eine Möglichkeit, mit den in den Angriffsvektoren 1a und b diskutierten quantenanfälligen Bitcoins umzugehen, besteht darin, einen Konsens innerhalb der Bitcoin-Gemeinschaft zu erzielen und den Nutzern ein Ultimatum zu stellen, ihre Gelder an eine sichere Adresse zu transferieren. Aber die privaten Schlüssel vieler Besitzer von „quantenanfälligen“ Bitcoins sind verloren gegangen. Daher sind diese Münzen nicht übertragbar und könnten von der ersten Person beansprucht werden, die einen entsprechend leistungsfähigen Quantencomputer konstruiert. Ein Vorschlag könnte sein, dass Münzen an unsicheren Adressen nach einer bestimmten Zeit unbrauchbar werden (technisch gesehen bedeutet dies, dass die Miner Transaktionen von diesen Adressen ignorieren). In Anbetracht der Schwierigkeit, einen Konsens in dieser sensiblen Frage zu finden, muss ein solch wesentlicher Schritt gründlich geprüft werden, bevor er genehmigt wird.33 Wird diese Regeländerung hingegen nicht rechtzeitig vorgenommen, bleibt ein Bounty-Pool von einigen Millionen Bitcoins offen (obwohl jede Bitcoin-Adresse einzeln geknackt werden müsste – was mehr Zeit und Druck für die Änderung des Protokolls bedeutet). Ein realistischeres Szenario ist, dass die wiederholte Übermittlung der Botschaft an die Gemeinschaft, Bitcoin-Adressen nicht zweimal zu verwenden und ihre Gelder auf eine sichere Adresse zu verlagern, die Menge der quantenanfälligen Bitcoins deutlich verringern wird. Sobald ein Quantencomputer die ersten unveröffentlichten öffentlichen Schlüssel angreift (oder kurz davor steht), wird der Druck auf diese Nutzer steigen, ihre Gelder endlich zu einer sicheren Adresse zu transferieren, was für sie höchste Priorität hat. Dies würde dazu führen, dass der Honigtopf an Bitcoins für den Quantencomputer erheblich kleiner wird, so dass fast nur noch die Gelder von Nutzern, die ihre privaten Schlüssel in der Vergangenheit verloren haben, gehackt werden könnten.

Prinzipien eines effektiven Anreizdesigns können genutzt werden, um Änderungen der Konsensregeln zu beschleunigen, wie z.B. die Anwendung eines Aufschlags auf Transaktionsgebühren für P2PK und wiederverwendete P2PKH-Wallets. Dies würde die Nutzer dazu veranlassen, zu einem sichereren Verhalten überzugehen.34

Ich halte es für unwahrscheinlich, dass es jemals einen Konsens geben wird, alte Adressen aus dem Netzwerk zu entfernen, angesichts der zensurresistenten Eigenschaften des Netzwerks selbst – eine der Säulen von Bitcoin. Die „Code is law“-Entscheidung wird wahrscheinlich vorherrschend bleiben.35 Die Gesamtsumme der bisher verlorenen Bitcoins wird auf etwa 3,7 Millionen geschätzt.36 Der Honigtopf würde nur einen Bruchteil dieser Zahl ausmachen, da die meisten dieser „verlorenen Bitcoins“ keine enthüllten öffentlichen Schlüssel haben und daher nicht von einem Quantencomputer erworben werden können. Alles in allem ist es sehr wahrscheinlich, dass eines Tages ein paar hunderttausend Bitcoins von einem Quantencomputer erworben werden.

Die öffentliche Bitcoin-Belohnung könnte die Fortschritte in der Quantencomputertechnologie beschleunigen

Unabhängig davon, ob diese Implementierungen zur Entschärfung der Angriffsvektoren 1a und b scheitern oder nicht, könnte das „Zuckerbrot“ von ein paar hunderttausend Bitcoins, das direkt vor den Augen von Wissenschaftlern und Ingenieuren in aller Welt baumelt, als Anreiz dienen, die Entwicklung dieser bahnbrechenden Technologie zu beschleunigen.

Lösungen für den Angriffsvektor 1c

Das Bitcoin-Protokoll kann so modifiziert werden, dass es den Standards der Post-Quantum-Kryptographie entspricht und gegen Schwachstellen durch den Fork-Mechanismus geschützt ist. Leider wird dieser in Bitcoins Design implementierte Verteidigungsmechanismus von Quantenexperten bei ihren Vorhersagen zum „Knacken von Bitcoin“ oft vernachlässigt (oder ist nicht bekannt).

Die Geschichte von Bitcoin ist voll von Beispielen für Hardware- und Software-Änderungen, die vorgenommen werden mussten, um das Netzwerk sicherer und leistungsfähiger zu machen37 – und gute Sicherheitspraktiken in der Gegenwart (Vermeidung der Wiederverwendung von Wallets) können helfen, sich auf eine unsichere Zukunft vorzubereiten.38 Einige dieser Ansätze sind seit vielen Jahren in der Entwicklung.

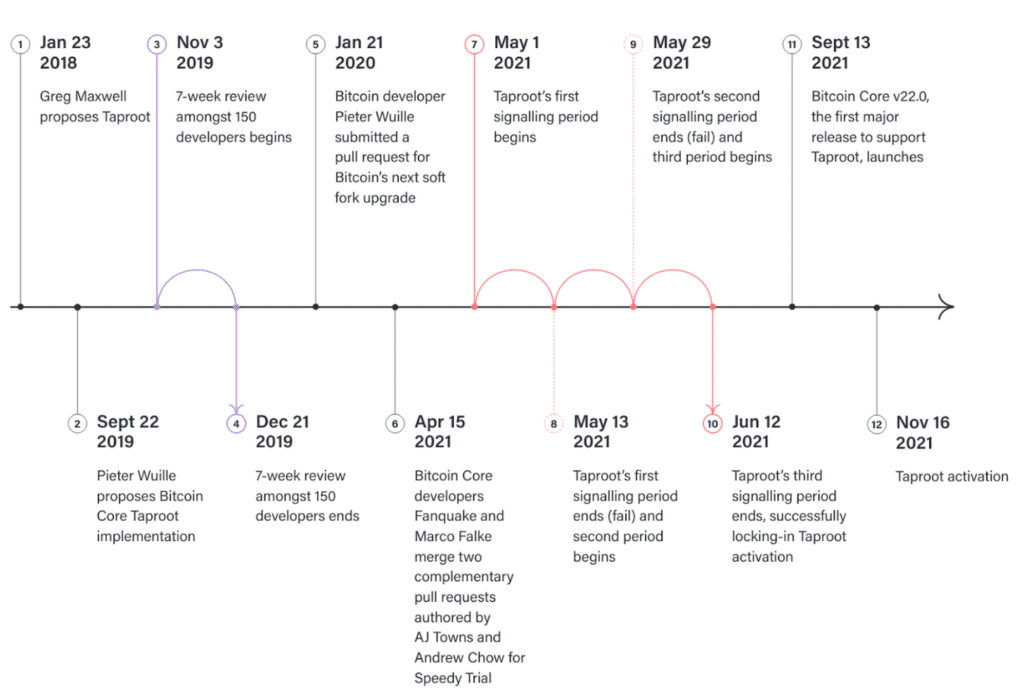

Ähnlich wie bei der kürzlich aktivierten Taproot-Entwicklungsaktualisierung, bei der der Zeitplan der Entwicklung wie folgt aussah:39

Zeitleiste von Taproot – Quelle 39

Eine verfrühte Optimierung von Problemen, die es noch nicht gibt, kann zu noch größeren Problemen führen.40

Es gibt viele Ideen, wie das Risiko effektiver Angriffe auf Quantencomputer gemindert werden kann, selbst bei langfristigen Lösungen: Gitterbasierte Schemata (GPV, LYU, BLISS, ring-TESLA, DILITHIUM und NTRU), multivariate Polynome (RAINBOW) und Hash-basierte Signaturen (LMS, XMSS, SPHINCS und NSW) sind Beispiele für Vorschläge und Lösungen für das Risiko des Quantencomputings.41 Diese sind jedoch in der Regel mit irgendeinem Kompromiss verbunden, seien es höhere Kosten, höhere Rechenleistung oder größerer Netzwerkverkehr.42

Darüber hinaus gibt es seit vielen Jahren verschiedene andere Lösungen für den in 1c beschriebenen schwerwiegenden Angriffsvektor.43 Eine davon, die 2013 von Vitalik Buterin vorgeschlagen wurde, sind Lamport-Signaturen.44 Diese haben jedoch einige Einschränkungen (einmalige Signaturen und deren Verwaltung), um quantensicher zu bleiben. NIST Post-Quantum-Signaturverfahren sind im Vergleich dazu eine bessere Alternative.45

Andere Post-Quantum-Kryptographielösungen umfassen einige Null-Wissen-Beweis-Schemata.46 Der Fall, dass Quantencomputer, die zu diesem Zeitpunkt im Allgemeinen noch nutzlose Rauschmaschinen sind, den privaten Schlüssel aus dem öffentlichen Schlüssel innerhalb des entscheidenden Zeitfensters ableiten können, ist noch einige Jahre entfernt. Die optimistischsten Vorhersagen liegen bei fünf Jahren (andere, wahrscheinlich realistischere Schätzungen reichen von 10-20 Jahren), wobei die Tatsache außer Acht gelassen wird, dass der Quantencomputer für diese spezielle Aufgabe auch „trainiert“ werden müsste.47

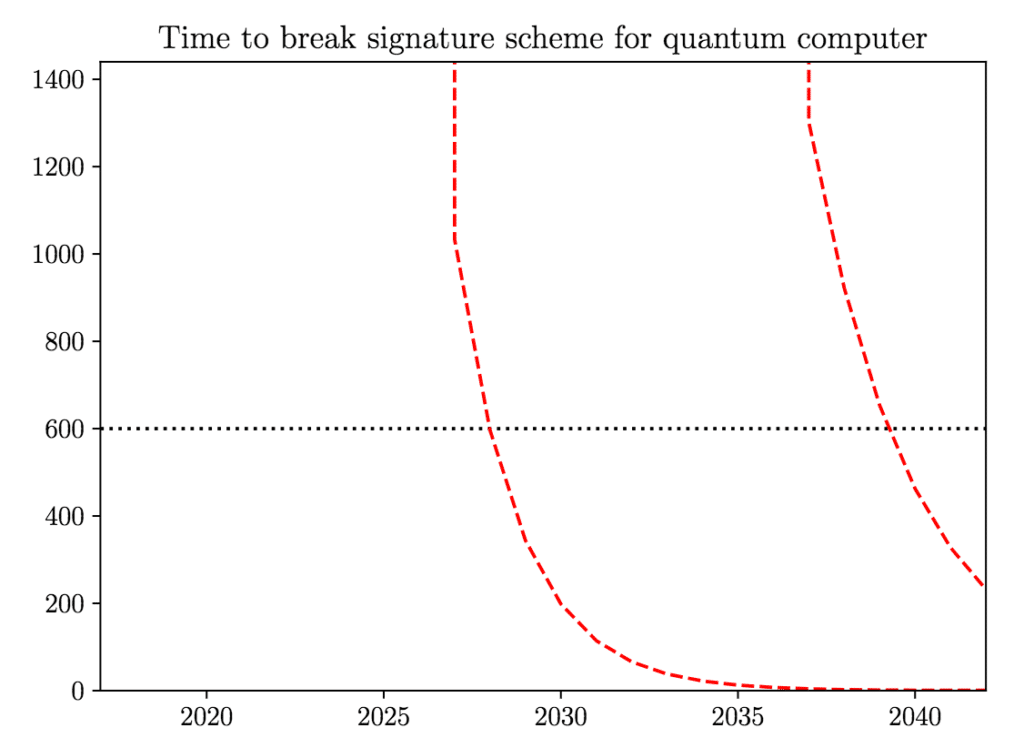

Bereich der Schätzungen (zwischen den rot gestreiften Linien) für die Zeit (in Sekunden), die ein Quantencomputer benötigt, um das Signatursystem für die nächsten 20 Jahre zu knacken. Die durchschnittliche Zeit, die eine Transaktion benötigt, um in den nächsten Block aufgenommen zu werden, beträgt 600 Sekunden (schwarz gestrichelte Linie) – Quelle 47

In diesem Zeitrahmen kann viel passieren, was die weitere Forschung angeht, um die optimale Lösung zu finden. Eine unkonventionelle und nicht protokolländernde Idee ist die Sammlung von Daten über die mempool-APIs, um maschinelle Lernalgorithmen in Echtzeit auszuführen. Diese könnten Anomalien erkennen und Versuche des Transaktions-Hijacking aufzeigen.48

Angriffsvektor 2 – Quantenschürfer

Ein weiterer Bereich, der Anlass zur Sorge gibt, ist das Quantum Mining.

Das wahrscheinlichste Szenario ist, dass beim Quantencomputing ein langsamer Übergang zu einer besseren Technologie stattfinden wird, sobald diese verfügbar ist, wie es heute bei der Einführung neuer Hardware üblich ist. Sobald die Quantencomputer einen für das Mining akzeptablen Entwicklungsstand erreicht haben, ist mit einer schnellen Akzeptanz unter den Minern zu rechnen, so dass sich ein Gleichgewicht einstellt, während sich die Netzwerkschwierigkeit anpasst.49

Für die Miner besteht ein Anreiz, mehr Rechenleistung anzuhäufen, aber sie werden auch für die Aufrechterhaltung der Integrität der Kette belohnt. Ein Quantenangriff würde mit Sicherheit nur von kurzer Dauer sein. Die Miner würden sich sofort einigen und das Netzwerk verteidigen, was die grundlegende Spieltheorie in Aktion demonstriert. Außerdem ist das Bitcoin-Netzwerk heute sicherer als je zuvor – die Hash-Rate ist so hoch wie nie zuvor, und die Mining-Einrichtungen befinden sich auf der ganzen Welt.50 Es ist unwahrscheinlich, dass eine einzelne Person oder Organisation genug Rechenleistung aufbringen kann, um das Netzwerk zu übernehmen.51

Darüber hinaus ist der von Bitcoin verwendete Proof-of-Work-Mechanismus relativ resistent gegen eine wesentliche Beschleunigung durch Quantencomputer für mindestens weitere fünf Jahre, vor allem weil ASIC-Miner im Vergleich zu der geschätzten Taktrate von Quantencomputern in naher Zukunft extrem schnell sind.52

Diese fünf Jahre sind eine extrem optimistische Schätzung für Quantencomputer, da die weitere exponentielle Entwicklung von ASICS nicht in die Gleichung einbezogen wird. Nach meinen Recherchen scheint die Angst vor dem Quanten-Mining völlig übertrieben zu sein – die theoretischen Probleme, die in den Angriffsvektoren 1a und b beschrieben werden, sind die „dringendsten“, die es zu lösen gilt, während dieses Problem vielleicht nie eines wird.

Angriffsvektor 3 – Die Quantenüberraschung – Plötzliche, geheime und massive Fortschritte bei der Quanteninformatik

Eine der größten Befürchtungen, die in der Öffentlichkeit geäußert werden, scheint zu sein, dass jemand im Geheimen einen unglaublich fortschrittlichen Quantencomputer baut.

Dieser Quantencomputer wäre in der Lage, die Kryptographie auf der ganzen Welt zu kompromittieren, aber dann speziell Bitcoin auszuwählen, die mit Hilfe der leistungsstärksten und (wahrscheinlich) teuersten Maschine, die jemals in der Geschichte der Menschheit gebaut wurde, fast sofort ihren gesamten Wert verlieren. Das ist zweifellos eine Gefahr, die erforscht werden sollte, aber sie ist nicht realistisch, wie andere Risiken der „Filmhandlung“.53

There it is: the supreme quantum computer appearing out of nowhere

Angriffsvektor 3a – Die Quantenüberraschung – Bitcoins Kryptographie

Um diesen Angriff zu minimieren, wurde ein öffentliches Kopfgeld für denjenigen ausgesetzt, der den geheimen Fortschritt von Quantencomputern öffentlich macht und dabei anonym bleibt.54 Und selbst wenn es dazu kommen sollte, gibt es eine Notfallabspaltung des Bitcoin-Netzwerks mit sofort umsetzbaren Lösungen. Diese Übergangsprotokolle funktionieren sogar, wenn ECDSA (das für die Erzeugung von Signaturen in Bitcoin verwendet wird) bereits kompromittiert wurde.55

Als unmittelbare Konsequenz würde ich einen extremen Kurseinbruch erwarten, begleitet von Zeitungsschlagzeilen „Bitcoin von Quantencomputer gehackt“. Es wird viel digitale Tinte verschüttet werden. Mittel- und langfristig hingegen wird das Überleben der quantensicheren Bitcoin-Fork die Widerstandsfähigkeit und Anpassungsfähigkeit des Netzwerks gegenüber einem weiteren Angriffsvektor beweisen. Der Angreifer hat seine Geheimwaffe enthüllt, mit der er theoretisch die Verschlüsselungsschlüssel militärischer Geheimdienstnetzwerke knacken könnte, und damit praktisch einen großen Vorteil – das Ass im Ärmel – umsonst weggeworfen. Es macht Spaß, diese Theorie in der Theorie zu diskutieren, aber in der realen Welt wird das nicht passieren.

Angriffsvektor 3b – Die Quantenüberraschung – Ein 51% Angriff auf das Bitcoin-Netzwerk

Für diesen Artikel interessieren wir uns für das Worst-Case-Szenario – auch wenn es unwahrscheinlich ist, dass es jemals eintritt. Wir brauchen eine Kombination aus:

- einem massiv unerwarteten und geheimen Sprung in der Quanteninformatik, und

- einem Quantencomputer, der auf das Schürfen von Bitcoins spezialisiert ist und alle ASIC-Miner auf der Erde bei weitem übertrifft, was dann

- zu einem möglichen 51%igen Angriff auf das Netzwerk führt, der natürlich

- über einen längeren Zeitraum aufrechterhalten werden könnte – und nicht zu vergessen –

- kein anderer konkurrierender Quantencomputer den Angriff stört, und

- der Akteur will Bitcoin nicht unterstützen, sondern eher zerstören (Milliarden ausgeben und nichts verdienen).

Damit haben wir nun unser Rezept aus unwahrscheinlichen und wirtschaftlich sinnlosen Zutaten zusammengemischt: Der Quantenschürfer kann theoretisch einen Angriff auf das Bitcoin-Netzwerk ermöglichen: Umschreiben von Teilen der Blockchain, Rückgängigmachen von Transaktionen, was zu der Möglichkeit einer doppelten Ausgabe führt.56 Und tatsächlich könnte ein Quanten-Miner die Grover-Suche nutzen, um den Bitcoin-Proof-of-Work mit quadratisch weniger Hashes durchzuführen, als klassisch benötigt werden.57 Wenn alle diese kombinierten Unwahrscheinlichkeiten wahr werden und der Quanten-Miner den 51%-Angriff lange genug aufrechterhalten könnte, würde das Bitcoin-Netzwerk tatsächlich eine existenzielle Krise bekommen. Die Chancen, dass dieses Ereignis jemals eintritt, sind theoretisch möglich (das ist eine nette Umschreibung dafür, dass es nie eintreten wird).

Und selbst wenn es passieren würde, gibt es Proof-of-Work-Modelle ohne Quantenvorteil – was bedeutet, dass der Proof-of-Work mit einem Quantencomputer nicht wesentlich schneller als mit einem klassischen Computer durchgeführt werden kann (z.B. speicherintensive Proof-of-Works wie Momentum,58 Cuckoo Cycle,59 und Equihash60). Der Wechsel zu einem neuen Mining-Algorithmus ist jedoch nicht so einfach, wie es klingen mag, vor allem nicht in einer Notsituation: Die gespaltene Kette würde sofort die gesamte Hash-Rate verlieren, weil die aktuellen ASIC-Miner den neuen Algorithmus nicht unterstützen. Das bedeutet, dass die Sicherheit des Netzwerks stark beeinträchtigt wäre.

Bitcoin wird mit der Zeit immer besser.

Fazit

Die Bedrohung durch Quantencomputer für Bitcoin ist nicht so einschüchternd, wie sie oft dargestellt wird. Bitcoin hat mehrere Quantenschwachstellen, wobei die realistische Schwachstelle, die theoretisch eines Tages ausgenutzt werden könnte, die unveröffentlichten öffentlichen Schlüssel sind. Es ist nicht unwahrscheinlich, dass eines Tages Hunderttausende von verlorenen Bitcoins durch Quantencomputer beschafft werden.

Für alle anderen beschriebenen Quantenschwachstellen gilt, dass die Kombination aus

- der Fähigkeit des Netzes, sich weiterzuentwickeln (um Angriffen zu widerstehen) und

- den verfügbaren quantensicheren Lösungen (die bisher nur als Overkill angesehen werden) bieten Bitcoin die notwendigen Werkzeuge, um solche Bedrohungen zu entschärfen, selbst im Falle von Quantencomputern mit sehr hoher Kapazität.

Viele Experten diskutieren über die potenziellen negativen Auswirkungen des Quantencomputers auf Bitcoin (die wahr sind), verkennen aber seine Fähigkeit, sich anzupassen und zu verbessern. Es gibt Schwachstellen, aber es gibt auch Lösungen. Die Aufdeckung der oben genannten Schwachstellen ist noch einige Jahre entfernt, und Gegenmaßnahmen können sicher implementiert werden. Die Quantenbedrohung ist nicht völlig abwegig, aber definitiv übertrieben. Quantencomputer werden irgendwann das derzeitige Bitcoin-System brechen, aber Bitcoin wird sich bereits weiterentwickelt haben, bis das passiert ist.

Weitere Informationen über den Autor Michael Weymans erhalten Sie hier auf LinkedIn.

Originalquelle: https://blog.bitbeginner.com/p/quantum-computers